La scorsa settimana ho avuto modo di visitare il CERN a Ginevra.

Il nostro tour inizia dal capannone della Fondazione TERA, che ha organizzato la giornata.

Ci accoglie il prof. Ugo Amaldi. All'ingresso alcuni cartelloni iniziano a delineare le differenze dei vari acceleratori di particelle che hanno caratterizzato diversi i momenti della storia.

In seguito il prof. Fabio Sauli (al centro nella foto) ci illustra un esemplare di rilevatore di particelle GEM, da lui ideato nel 1997. Questa tecnologia è alla base di tutti i rilevatori di particelle usati sia negli esperimenti scientifici sia nei macchinari di diagnostica ospedaliera.

In questo caso è puntato verso il cielo per rilevare i raggi cosmici.

Passiamo poi in una semplice ma funzionale aula didattica, nell'immobile adiacente.

In un paio d'ore il prof. Amaldi ci accompagna in una panoramica storica sull'evoluzione degli acceleratori, sui concetti legati all'adroterapia e sul percorso che ha portato alla scoperta del bosone di Higgs.

Dopo pranzo ci spostiamo, attraversando la strada, per visitare il sito dell'esperimento Atlas.

La sala di controllo è al piano terra: semplice e funzionale.

Scendiamo 100 m nel sottosuolo utilizzando un rapidissimo ascensore.

A farci da guida è nientemeno che Fabiola Gianotti. E' una grande emozione sentire direttamente dalla sua voce la descrizione dei momenti salienti della scoperta.

Uno stretto corridoio ci porta alla caverna che racchiude il gigantesco rilevatore di particelle.

E' impossibile ritrarre in una sola fotografia questo incredibile complesso di altissima tecnologia.

25 m di altezza, 46 m di lunghezza appaiono in tutta la loro maestosità all'interno di un vano, scavato nel sottosuolo, solo leggermente più grande.

Eccomi a fianco di Fabiola Gianotti, impegnata a descrivere il funzionamento del rilevatore.

Risaliti in superficie, salutiamo la nostra illustre guida per proseguire verso un altro immobile che racchiude uno dei primi ciclotroni del CERN, ormai in disuso.

Un sistema di proiettori disegna sull'acceleratore stesso delle animazioni che illustrano in modo chiarissimo il funzionamento dell'apparato.

All'interno della stessa sala non manca una simpatica story-line che riporta gli eventi salienti e le estensioni del CERN affiancandole ad alcuni momenti significativi della storia.

L'ultima tappa ci porta al museo del CERN, una notevole costruzione che raccoglie alcuni prototipi e numerose spiegazioni multimediali.

Ecco uno dei primissimi acceleratori lineari.

Ed un recentissimo acceleratore ideato dal prof. Amaldi stesso, che ci illustra con estrema chiarezza il principio di funzionamento.

Un piccolo spazio è dedicato agli strumenti che hanno permesso innumerevoli scoperte:

Questo è un ASM/2-32EM, uno dei primi Router Cisco, costruito quando l'azienda contava solo una ventina di dipendenti. Connesso al Cray XMP-48 filtrava gli IP e permetteva ai fisici di connettersi in maniera sicura dall'esterno.

Ecco un pezzo dell'IBM 3090, uno degli ultimi mainframe del CERN. Rimasto in funzione dal 1986 al 1991 era raffreddato ad azoto liquido e simulava alcuni esperimenti del LEP.

In seguito questi grandi elaboratori sono stati sostituiti da una serie di più piccoli emulatori, frammentando il calcolo in porzioni è possibile ridurre i costi ed aumentare l'efficienza.

Ecco un 3081/E, un emulatore di IBM System 370.

Si conclude così una magnifica giornata, a contatto di menti brillanti, in grado di trasformare i concetti più difficili della fisica in parole semplici, permettendo a chiunque di intuire quanto questa materia possa essere sia bella che utile.

lunedì 25 agosto 2014

martedì 19 agosto 2014

Introduzione a OpenVPN

In questa strana estate la nostra voglia di imparare qualche cosa di nuovo non si esaurisce mai.

Questa volta parleremo di VPN, ovvero le Virtual Private Network: il modo più semplice per mettere in comunicazione computer distanti, come se stessero nella stessa rete locale.

Un paio di giovedì fa infatti, Federico ha buttato lì l'idea di raccontarci la sua esperienza con OpenVPN.

Non ci siamo fatti scappare l'occasione di capire un po' meglio come funziona questa soluzione open source, quindi tutti in sala corsi per seguire la sua esposizione:

E' partito alla grande, andando "a braccio", visto che non ha avuto il tempo di preparare una documentazione.

Come spesso capita nelle presentazioni, l'inciampamento è dietro l'angolo. Abbiamo così chiesto a Federico di prepararci una guida, per avere chiari tutti i passaggi e per poter far fronte alle difficoltà, qualora si verificassero.

Ecco quindi il frutto del suo lavoro:

OpenVPN è una VPN open source capace di attraversare firewall e NAT.

Prima di tutto, installiamola con:

# apt-get update

# apt-get install openvpn

Useremo una autenticazione a certificati, ovvero saranno abilitati ad accedere tutti i client con un certificato firmato dalla nostra autorità di certificazione.

Essendo anche il certificato del server, all’atto della connessione, i client certificano l’autenticità del server e viceversa.

Per generare i certificati sono già disponibili degli script per semplificare il processo.

# cd /etc/openvpn

# mkdir easy-rsa

# cp -R /usr/share/doc/openvpn/examples/easy-rsa/2.0/* easy-rsa/

Modifichiamo il file /etc/openvpn/easy-rsa/vars con dati più appropriati:

export KEY_COUNTRY="IT"

export KEY_PROVINCE="PV"

export KEY_CITY="SanMartinoSiccomario"

export KEY_ORG="comPVter" export KEY_EMAIL="dino@compvter.it"

export KEY_EMAIL=dino@compvter.it

Poi eseguiamo:

# cd easy-rsa/

# touch keys/index.txt

# echo 01 > keys/serial

# . ./vars

# set environment variables

# ./clean-all

Generiamo la coppia chiave/certificato dell’Autorità di Certificazione:

# ./build-ca

Generiamo la coppia chiave/certificato del server:

# ./build-key-server server

Generiamo i parametri DIFFIE-HELLMAN:

./build-dh

E una coppia chiave/certificato per ogni client

./build-key client name

E ripetiamo il comando precedente per ogni client che vogliamo far connettere alla nostra rete.

Abbiamo così generato tutti i certificati di cui abbiamo bisogno.

Ora bisogna fare la configurazione del server.

Creiamo il file /etc/openvpn/server.conf come segue:

port 1194

proto udp

dev tun

ca /etc/openvpn/easy-rsa/keys/ca.crt # generated keys

cert /etc/openvpn/easy-rsa/keys/server.crt

key /etc/openvpn/easy-rsa/keys/server.key # keep secret

dh /etc/openvpn/easy-rsa/keys/dh1024.pem

server 10.9.8.0 255.255.255.0 # internal tun0 connection IP

ifconfig-pool-persist ipp.txt

keepalive 10 120

comp-lzo # Compression - must be turned on at both end

persist-key

persist-tun

verb 3 # verbose mode

client-to-client

Se riceviamo un bell’OK verde, abbiamo il nostro server funzionante.

A questo punto basta aprire la porta 1194 UDP sul firewall e se siamo nattati dietro modem ADSL, inoltrare la porta al nostro server.

Lato client la configurazione è la seguente:

client

dev tun

port 1194

proto udp

remote VPNSERVER_IP 1194 # VPN server IP : PORT

nobind

ca ca.crt

cert clientname.crt

key clientname.key

comp-lzo

persist-key

persist-tun

Assieme al file, che funziona su tutte le piattaforme con I relativi client OpenVPN, dobbiamo copiare dalla cartella /etc/openvpn/easy-rsa i file

Ca.crt

Clientname.crt

Clientname.key

Dove “clientname” è ovviamente il nome del client.

Vanno modificate le relative righe nel file di configurazione.

Ora il nostro client dovrebbe connettersi, ma non avremo accesso alla nostra LAN.

Questo perché al client manca la rotta statica, il server non instrada pacchetti e il nostro router di casa non ha la rotta di ritorno per il segmento della nostra VPN.

Andiamo un passo alla volta.

Apriamo il file /etc/sysctl.conf. Modifichiamo o aggiungiamo la riga:

net.ipv4.ip_forward = 1

Questo avrà effetto solo dal prossimo riavvio. Per accelerare i tempi, eseguiamo

#echo 1 > /proc/sys/net/ipv4/ip_forward

Ora dobbiamo aggiungere una riga sul fondo del file /etc/openvpn/server.conf

push “route 192.168.0.0 255.255.255.0”

Dove 192.168.0.0 è la nostra subnet casalinga. Per alcuni è 192.168.1.0

Riavviamo il server openvpn con

# /etc/init.d/openvpn restart

In ultimo, eseguiamo:

#iptables -A FORWARD -i eth0 -o tun0 -m state --state ESTABLISHED,RELATED -j ACCEPT

#iptables -A FORWARD -s 10.9.8.0/24 -o eth0 -j ACCEPT

#iptables -t nat -A POSTROUTING -s 10.9.8.0/24 -o eth0 -j MASQUERADE

Ora il nostro server OpenVPN dovrebbe funzionare, e dovremmo essere in grado di accedere alla nostra rete di casa da dovunque ci troviamo, su qualunque piattaforma.

Tutto chiaro ? Beh, ora avete un vostro tunnel privato che attraversa internet. Contenti ?

Questa volta parleremo di VPN, ovvero le Virtual Private Network: il modo più semplice per mettere in comunicazione computer distanti, come se stessero nella stessa rete locale.

Un paio di giovedì fa infatti, Federico ha buttato lì l'idea di raccontarci la sua esperienza con OpenVPN.

Non ci siamo fatti scappare l'occasione di capire un po' meglio come funziona questa soluzione open source, quindi tutti in sala corsi per seguire la sua esposizione:

E' partito alla grande, andando "a braccio", visto che non ha avuto il tempo di preparare una documentazione.

Come spesso capita nelle presentazioni, l'inciampamento è dietro l'angolo. Abbiamo così chiesto a Federico di prepararci una guida, per avere chiari tutti i passaggi e per poter far fronte alle difficoltà, qualora si verificassero.

Ecco quindi il frutto del suo lavoro:

OpenVPN è una VPN open source capace di attraversare firewall e NAT.

Prima di tutto, installiamola con:

# apt-get update

# apt-get install openvpn

Useremo una autenticazione a certificati, ovvero saranno abilitati ad accedere tutti i client con un certificato firmato dalla nostra autorità di certificazione.

Essendo anche il certificato del server, all’atto della connessione, i client certificano l’autenticità del server e viceversa.

Per generare i certificati sono già disponibili degli script per semplificare il processo.

# cd /etc/openvpn

# mkdir easy-rsa

# cp -R /usr/share/doc/openvpn/examples/easy-rsa/2.0/* easy-rsa/

Modifichiamo il file /etc/openvpn/easy-rsa/vars con dati più appropriati:

export KEY_COUNTRY="IT"

export KEY_PROVINCE="PV"

export KEY_CITY="SanMartinoSiccomario"

export KEY_ORG="comPVter" export KEY_EMAIL="dino@compvter.it"

export KEY_EMAIL=dino@compvter.it

Poi eseguiamo:

# cd easy-rsa/

# touch keys/index.txt

# echo 01 > keys/serial

# . ./vars

# set environment variables

# ./clean-all

Generiamo la coppia chiave/certificato dell’Autorità di Certificazione:

# ./build-ca

Generiamo la coppia chiave/certificato del server:

# ./build-key-server server

Generiamo i parametri DIFFIE-HELLMAN:

./build-dh

E una coppia chiave/certificato per ogni client

./build-key client name

E ripetiamo il comando precedente per ogni client che vogliamo far connettere alla nostra rete.

Abbiamo così generato tutti i certificati di cui abbiamo bisogno.

Ora bisogna fare la configurazione del server.

Creiamo il file /etc/openvpn/server.conf come segue:

port 1194

proto udp

dev tun

ca /etc/openvpn/easy-rsa/keys/ca.crt # generated keys

cert /etc/openvpn/easy-rsa/keys/server.crt

key /etc/openvpn/easy-rsa/keys/server.key # keep secret

dh /etc/openvpn/easy-rsa/keys/dh1024.pem

server 10.9.8.0 255.255.255.0 # internal tun0 connection IP

ifconfig-pool-persist ipp.txt

keepalive 10 120

comp-lzo # Compression - must be turned on at both end

persist-key

persist-tun

verb 3 # verbose mode

client-to-client

Se riceviamo un bell’OK verde, abbiamo il nostro server funzionante.

A questo punto basta aprire la porta 1194 UDP sul firewall e se siamo nattati dietro modem ADSL, inoltrare la porta al nostro server.

Lato client la configurazione è la seguente:

client

dev tun

port 1194

proto udp

remote VPNSERVER_IP 1194 # VPN server IP : PORT

nobind

ca ca.crt

cert clientname.crt

key clientname.key

comp-lzo

persist-key

persist-tun

Assieme al file, che funziona su tutte le piattaforme con I relativi client OpenVPN, dobbiamo copiare dalla cartella /etc/openvpn/easy-rsa i file

Ca.crt

Clientname.crt

Clientname.key

Dove “clientname” è ovviamente il nome del client.

Vanno modificate le relative righe nel file di configurazione.

Ora il nostro client dovrebbe connettersi, ma non avremo accesso alla nostra LAN.

Questo perché al client manca la rotta statica, il server non instrada pacchetti e il nostro router di casa non ha la rotta di ritorno per il segmento della nostra VPN.

Andiamo un passo alla volta.

Apriamo il file /etc/sysctl.conf. Modifichiamo o aggiungiamo la riga:

net.ipv4.ip_forward = 1

Questo avrà effetto solo dal prossimo riavvio. Per accelerare i tempi, eseguiamo

#echo 1 > /proc/sys/net/ipv4/ip_forward

Ora dobbiamo aggiungere una riga sul fondo del file /etc/openvpn/server.conf

push “route 192.168.0.0 255.255.255.0”

Dove 192.168.0.0 è la nostra subnet casalinga. Per alcuni è 192.168.1.0

Riavviamo il server openvpn con

# /etc/init.d/openvpn restart

In ultimo, eseguiamo:

#iptables -A FORWARD -i eth0 -o tun0 -m state --state ESTABLISHED,RELATED -j ACCEPT

#iptables -A FORWARD -s 10.9.8.0/24 -o eth0 -j ACCEPT

#iptables -t nat -A POSTROUTING -s 10.9.8.0/24 -o eth0 -j MASQUERADE

Ora il nostro server OpenVPN dovrebbe funzionare, e dovremmo essere in grado di accedere alla nostra rete di casa da dovunque ci troviamo, su qualunque piattaforma.

Tutto chiaro ? Beh, ora avete un vostro tunnel privato che attraversa internet. Contenti ?

domenica 10 agosto 2014

Bromografo in action !

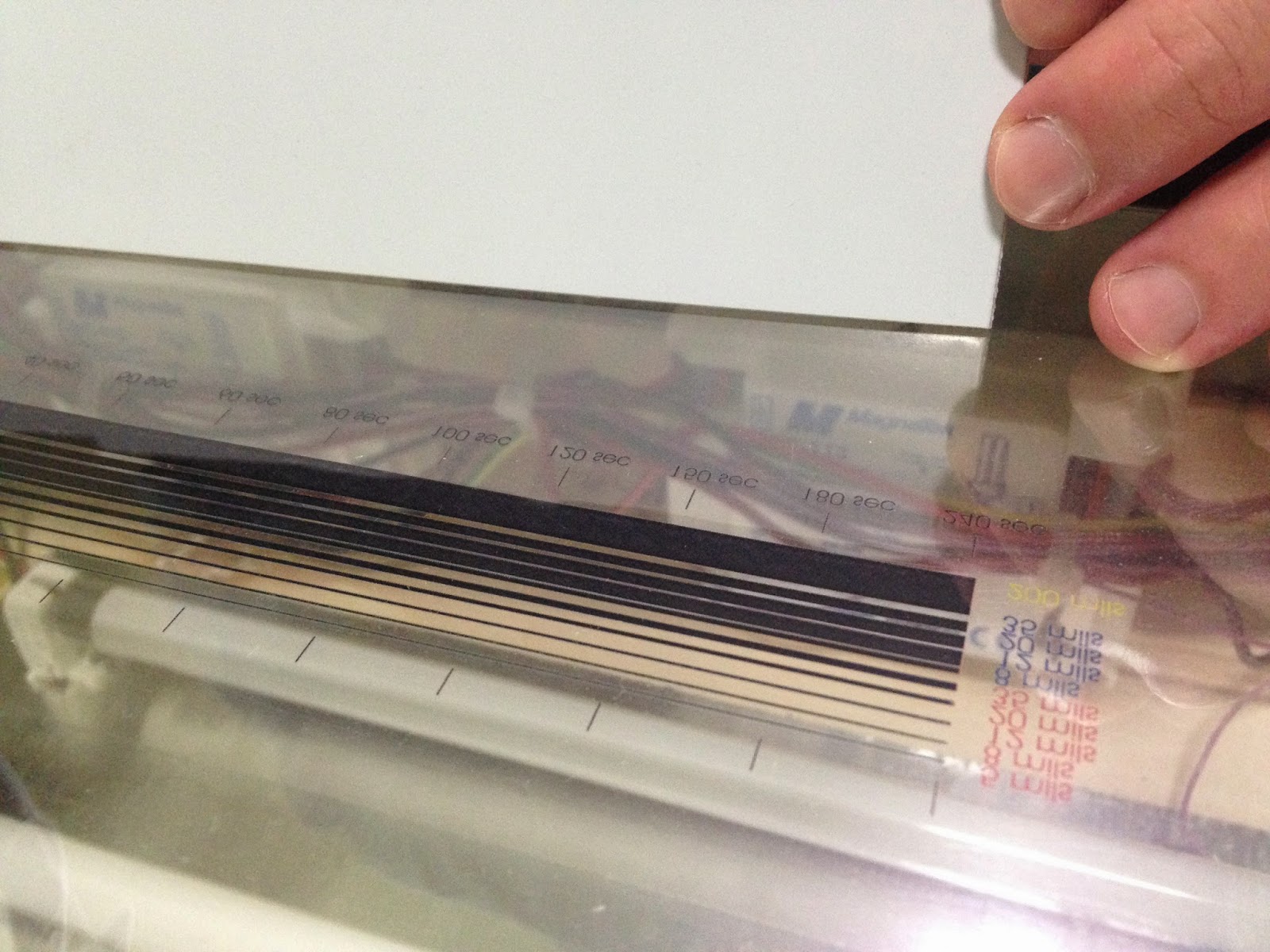

Il nostro gruppo chiude 15 giorni per ferie, ma prima di salutarci Michele, Pier ed io abbiamo deciso di testare il bromografo auto-costruito.

Prendiamo una basetta di rame presensibilizzata e togliamo la pellicola di protezione.

Appoggiamo quindi il lato fotosensibile sul piano del bromografo, a cui abbiamo precedentemente fissato con del nastro da carrozziere un lucido con un disegno graduato, fatto apposta per la calibrazione dei tempi.

Potete scaricarlo da questo sito.

Procederemo quindi mascherando le varie sezioni con un cartoncino, in modo da ottenere diverse esposizioni, in modo da identificare il tempo più adatto ad ottenere delle piste precise.

Iniziamo con 15 secondi e proseguiamo fino ad ottenere un massimo tempo di 240", pari a ben 4 minuti, come riportato nel test.

Questo bromografo, progettato e costruito da Michele, funziona veramente bene. E' molto comodo e sicuro da usare. In pochi minuti la basetta di rame è impressionata "a fette".

Il primo passaggio servirà a rivelare il disegno impressionato, un po' come si faceva un tempo per sviluppare le fotografie in bianco e nero.

Usiamo una soluzione di acqua e soda liquida.

Abbiamo cercato su internet, ma non abbiamo trovato alcun suggerimento per le percentuali di diluizione della soda liquida, ma solo per quella in grani, che non abbiamo.

Decidiamo così di procedere per tentativi, aggiungendo via via soda nei nostri 1,5 litri di acqua.

10 ml, poi 15 ml seguiti da dosi successive di 25 ml alla volta fino ad arrivare a 300 ml.

Finalmente appare qualche cosa ! 13 minuti in tutto, veramente parecchi ma essendo la prima volta ci abbiamo messo molto tempo per trovare la giusta diluizione di soda.

Michele risciacqua per bene intanto che Pier prepara l'acido per l'incisione: 100 ml di acqua, 200 ml di acido cloridrico, 100 ml di acqua ossigenata 130 volumi. Questo processo asporterà tutto il rame in eccesso.

Forse abbiamo sbagliato le dosi, la reazione è piuttosto violenta e "molto odorosa". Spalanchiamo porta e finestre.

Una puzza tremenda, il liquido all'interno si scalda parecchio.

Iniziamo a preoccuparci un pochino.

Ripeschiamo questo primo maldestro tentativo e risciacquano abbondantemente.

Non è certo il massimo, anche perché abbiamo rovinato le piste più sottili toccando la basetta con le dita durante il bagno nella prima vaschetta per capire se la soda iniziava o meno a fare effetto, successivamente abbiamo infierito nel bagno di incisione con un dosaggio un po' estremo.

Però non è neanche malissimo.

Decidiamo così di provare ancora. Questo secondo test sarà più preciso e ristretto come tempi, esponendo da 10 a 45 secondi, a fette di 5 secondi.

Vi risparmio le foto di tutti i passaggi, ma questo ci permette di scegliere 30 secondi come esposizione ottimale.

Michele allora propone di iniziare a fare sul serio: ci stampiamo un altro lucido che riporta i circuiti da lui progettati con gEDA per dotare la sua bicicletta di luci al led frontali e posteriori.

Che soddisfazione vederlo apparire così nitido e inciso ! Una sola esposizione rende decisamente meglio rispetto a numerose esposizioni successive: non ci sono le sbavature causate dagli inevitabili movimenti causati dallo spostamento del cartoncino.

Anche il bagno in acido cloridrico ed acqua ossigenata è decisamente meno violento: il rame comincia ad essere asportato dai bordi in modo più lento ed uniforme.

Un veloce passaggio in acetone per togliere l'inchiostro nero. Rimane così solamente il rame, lucido e splendente.

Con un piccolo trapano realizziamo i fori per inserire i componenti. Le piazzole più grandi ospiteranno i led smd.

Ecco fatto. Il montaggio delle luci di ingombro posteriori è completo. Ma funzionerà ?

Prendiamo una basetta di rame presensibilizzata e togliamo la pellicola di protezione.

Appoggiamo quindi il lato fotosensibile sul piano del bromografo, a cui abbiamo precedentemente fissato con del nastro da carrozziere un lucido con un disegno graduato, fatto apposta per la calibrazione dei tempi.

Potete scaricarlo da questo sito.

Procederemo quindi mascherando le varie sezioni con un cartoncino, in modo da ottenere diverse esposizioni, in modo da identificare il tempo più adatto ad ottenere delle piste precise.

Iniziamo con 15 secondi e proseguiamo fino ad ottenere un massimo tempo di 240", pari a ben 4 minuti, come riportato nel test.

Questo bromografo, progettato e costruito da Michele, funziona veramente bene. E' molto comodo e sicuro da usare. In pochi minuti la basetta di rame è impressionata "a fette".

Il primo passaggio servirà a rivelare il disegno impressionato, un po' come si faceva un tempo per sviluppare le fotografie in bianco e nero.

Usiamo una soluzione di acqua e soda liquida.

Abbiamo cercato su internet, ma non abbiamo trovato alcun suggerimento per le percentuali di diluizione della soda liquida, ma solo per quella in grani, che non abbiamo.

Decidiamo così di procedere per tentativi, aggiungendo via via soda nei nostri 1,5 litri di acqua.

10 ml, poi 15 ml seguiti da dosi successive di 25 ml alla volta fino ad arrivare a 300 ml.

Finalmente appare qualche cosa ! 13 minuti in tutto, veramente parecchi ma essendo la prima volta ci abbiamo messo molto tempo per trovare la giusta diluizione di soda.

Michele risciacqua per bene intanto che Pier prepara l'acido per l'incisione: 100 ml di acqua, 200 ml di acido cloridrico, 100 ml di acqua ossigenata 130 volumi. Questo processo asporterà tutto il rame in eccesso.

Forse abbiamo sbagliato le dosi, la reazione è piuttosto violenta e "molto odorosa". Spalanchiamo porta e finestre.

Una puzza tremenda, il liquido all'interno si scalda parecchio.

Iniziamo a preoccuparci un pochino.

Ripeschiamo questo primo maldestro tentativo e risciacquano abbondantemente.

Non è certo il massimo, anche perché abbiamo rovinato le piste più sottili toccando la basetta con le dita durante il bagno nella prima vaschetta per capire se la soda iniziava o meno a fare effetto, successivamente abbiamo infierito nel bagno di incisione con un dosaggio un po' estremo.

Però non è neanche malissimo.

Decidiamo così di provare ancora. Questo secondo test sarà più preciso e ristretto come tempi, esponendo da 10 a 45 secondi, a fette di 5 secondi.

Vi risparmio le foto di tutti i passaggi, ma questo ci permette di scegliere 30 secondi come esposizione ottimale.

Michele allora propone di iniziare a fare sul serio: ci stampiamo un altro lucido che riporta i circuiti da lui progettati con gEDA per dotare la sua bicicletta di luci al led frontali e posteriori.

Che soddisfazione vederlo apparire così nitido e inciso ! Una sola esposizione rende decisamente meglio rispetto a numerose esposizioni successive: non ci sono le sbavature causate dagli inevitabili movimenti causati dallo spostamento del cartoncino.

Anche il bagno in acido cloridrico ed acqua ossigenata è decisamente meno violento: il rame comincia ad essere asportato dai bordi in modo più lento ed uniforme.

Un veloce passaggio in acetone per togliere l'inchiostro nero. Rimane così solamente il rame, lucido e splendente.

Con un piccolo trapano realizziamo i fori per inserire i componenti. Le piazzole più grandi ospiteranno i led smd.

Ecco fatto. Il montaggio delle luci di ingombro posteriori è completo. Ma funzionerà ?

Certamente ! Avevate dei dubbi ?

martedì 5 agosto 2014

CNC: le prime prove con il g-code

Stiamo iniziando a muovere i primi passi con il G-Code:

Abbiamo iniziato con una semplice matita, ottenendo però qualche incoraggiante risultato:

Neanche alle elementari un trapezio rettangolo mi aveva dato così tanta soddisfazione !

La chiusura del poligono è praticamente perfetta.

E' quindi arrivato il momento di fare un po' di casino in giro :-)

Accendiamo così per la prima volta la fresa e proviamo ad aggredire un pezzo di isolante, giusto per vedere di fare un po' di polvere !

A questo si aggiunge un tentativo alla massima velocità: 20.000 giri al minuto !

Siamo ancora agli inizi però il progetto promette decisamente bene !

Abbiamo iniziato con una semplice matita, ottenendo però qualche incoraggiante risultato:

Neanche alle elementari un trapezio rettangolo mi aveva dato così tanta soddisfazione !

La chiusura del poligono è praticamente perfetta.

E' quindi arrivato il momento di fare un po' di casino in giro :-)

Accendiamo così per la prima volta la fresa e proviamo ad aggredire un pezzo di isolante, giusto per vedere di fare un po' di polvere !

A questo si aggiunge un tentativo alla massima velocità: 20.000 giri al minuto !

Siamo ancora agli inizi però il progetto promette decisamente bene !

venerdì 1 agosto 2014

Google Glass: in anteprima da comPVter !

Ieri sera abbiamo avuto modo di provare, dopo l'Oculus Rift di alcune settimane fa, un'altra importante primizia tecnologica: i Google Glass !

Questa piccola meraviglia, che ci ha portato in visione Samuele di Kalpa, si è interfacciata senza problemi con il Wi-Fi della nostra sede.

Spinti da un processore dual core da 1ghz, reagiscono molto bene ai comandi vocali in lingua inglese.

Abbiamo avuto modo di giocarci per un po', osservando tutti l'output video che può essere reindirizzato ad un telefono Android.

Mi piace molto la posizione apparente dello schermo virtuale. Occupa l'angolo in alto a destra, senza essere troppo invasivo, la messa a fuoco è a circa 4 metri di distanza rispetto alla visione naturale.

Basta dire: "Ok glass !" per attrarre l'attenzione del dispositivo. Poi alcune semplici frasi ci permettono di eseguire i comandi.

Ecco il risultato di un "Take a picture !".

Preferisco la montatura minimale, senza le lenti e con solo i naselli.

Ma forse per un uso prolungato la presenza di lenti aggiunge stabilità e comfort.

Va assolutamente provata l'esperienza audio a conduzione ossea. L'emettitore è a contatto con la tempia e trasmette il suono attraverso le ossa del cranio. Ho provato a chiedere "Play System of a Down". Nel giro di qualche secondo mi sembrava di sentire, in mono, gli artisti armeno-statunitensi suonare alle mie spalle, senza che nessun suono uscisse realmente dall'apparato.

Insomma, un dispositivo estremamente affascinante, con ancora poche funzionalità ma dalle potenzialità enormi, soprattutto se si riuscisse a renderlo ancora più discreto e compatto.... quasi invisibile.

Ottimo come risposta ai comandi, poco invasivo rispetto alla visione normale durante l'uso ed affascinate come sistema di trasmissione del suono.

1.700 US$ sono una cifra, ma avere tra le mani un pezzetto di futuro è stato molto emozionante. C'è ancora un po' di lavoro da fare, ma quasi quasi ci siamo.

Questa piccola meraviglia, che ci ha portato in visione Samuele di Kalpa, si è interfacciata senza problemi con il Wi-Fi della nostra sede.

Spinti da un processore dual core da 1ghz, reagiscono molto bene ai comandi vocali in lingua inglese.

Abbiamo avuto modo di giocarci per un po', osservando tutti l'output video che può essere reindirizzato ad un telefono Android.

Mi piace molto la posizione apparente dello schermo virtuale. Occupa l'angolo in alto a destra, senza essere troppo invasivo, la messa a fuoco è a circa 4 metri di distanza rispetto alla visione naturale.

Basta dire: "Ok glass !" per attrarre l'attenzione del dispositivo. Poi alcune semplici frasi ci permettono di eseguire i comandi.

Ecco il risultato di un "Take a picture !".

Preferisco la montatura minimale, senza le lenti e con solo i naselli.

Ma forse per un uso prolungato la presenza di lenti aggiunge stabilità e comfort.

Va assolutamente provata l'esperienza audio a conduzione ossea. L'emettitore è a contatto con la tempia e trasmette il suono attraverso le ossa del cranio. Ho provato a chiedere "Play System of a Down". Nel giro di qualche secondo mi sembrava di sentire, in mono, gli artisti armeno-statunitensi suonare alle mie spalle, senza che nessun suono uscisse realmente dall'apparato.

Insomma, un dispositivo estremamente affascinante, con ancora poche funzionalità ma dalle potenzialità enormi, soprattutto se si riuscisse a renderlo ancora più discreto e compatto.... quasi invisibile.

Ottimo come risposta ai comandi, poco invasivo rispetto alla visione normale durante l'uso ed affascinate come sistema di trasmissione del suono.

1.700 US$ sono una cifra, ma avere tra le mani un pezzetto di futuro è stato molto emozionante. C'è ancora un po' di lavoro da fare, ma quasi quasi ci siamo.

Iscriviti a:

Post (Atom)